- Information SECURITY

Warum das Bedrohungsbild ein neues Sicherheitsdenken erfordert

Cyberangriffe auf Lieferketten sind längst kein Einzelfall mehr. Was mit dem jüngsten Angriff auf die weitverbreitete Gepäckmanagement-Software Muse von Collins Aerospace begann – mit Auswirkungen auf Flughäfen in London, Berlin, Brüssel und Dublin – ist Teil einer bedrohlichen Entwicklung: Eine Serie von gezielten Angriffen auf kritische Infrastrukturen und Lieferketten in Europa.

Nur wenige weitere Beispiele aus den letzten Monaten:

- Jaguar Land Rover musste kürzlich die Produktion stoppen – mit bis heute andauernden Auswirkungen.

- Ein sogenannter Prompt-Injection-Angriff („Echoleak“) auf Copilot, Teil des Microsoft-Ökosystems, konnte im letzten Moment gestoppt werden.

- Marks & Spencer verzeichnete einen Angriff auf die zeitkritische Lieferkette – mit einem erwarteten Verlust von rund einem Drittel des Jahresgewinns.

- Der Outsourcing-Dienstleister ChainIQ wurde kompromittiert – mit Folgeschäden für Unternehmen wie UBS, Pictet und Manor.

Diese Vorfälle sind nur die Spitze des Eisbergs.

Was alle diese Angriffe gemeinsam haben: Sie treffen Unternehmen über ihre Lieferketten. Diese sind heute oft hochgradig vernetzt, komplex und auf spezialisierte Drittparteien ausgelagert – genau das macht sie zur idealen Angriffsfläche.

Die Risiken steigen insbesondere durch:

- Konzentration von Services auf wenige Anbieter

- SaaS-, Cloud- und Procurement-Outsourcing ohne abgestimmte Sicherheitsarchitektur

- Zugriffsrechte von Drittparteien, die jene der eigenen Mitarbeitenden übersteigen

- Fehlende Kontrolle über neue Perimeter – digitale, physische und personelle Zugangskanäle

Jede dieser Schwächen kann im Ernstfall zum Multiplikator für Angreifer werden – mit enormem Schaden.

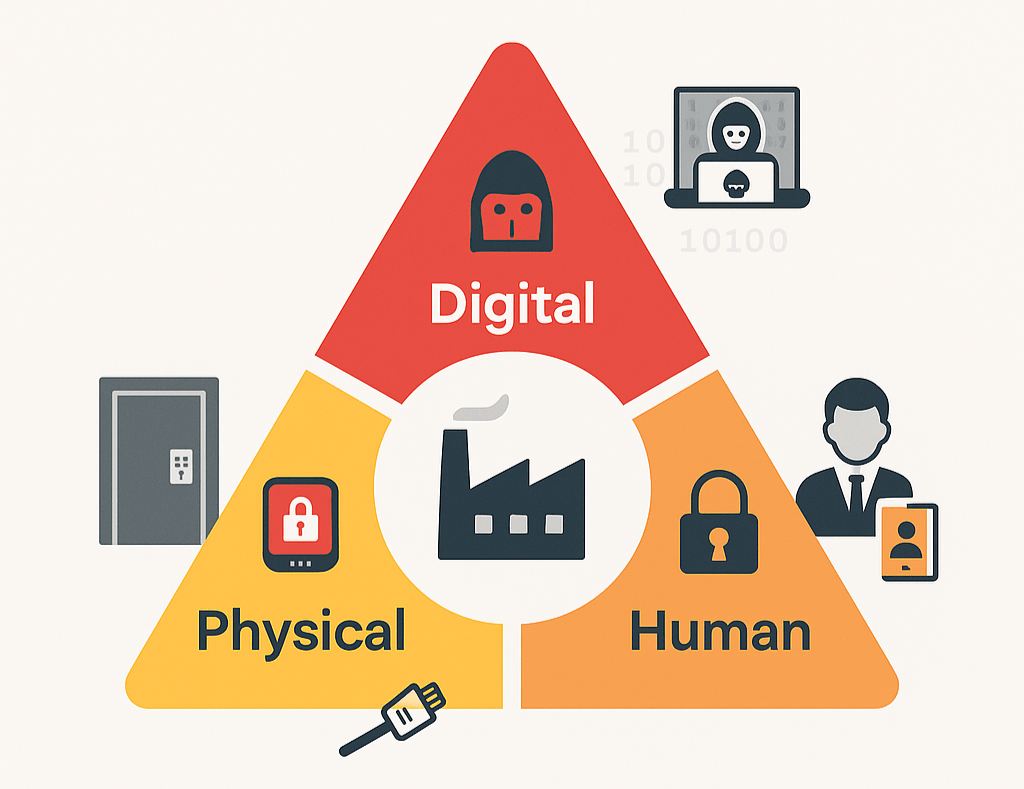

Neue Realität: Bedrohungen sind hybrid

Lieferketten sind heute digital UND physisch exponiert – betroffen sind nicht nur Daten, sondern auch Logistiksysteme, Standorte und Personen. Cyberkriminelle, Wirtschaftsspionage, staatlich finanzierte Akteure – sie alle nutzen mehrdimensionale Angriffspfade.

Besonders kritisch: Managed Services und Third Parties mit privilegiertem Systemzugriff. Wird ein solcher Dienstleister kompromittiert, kann dies einen Dominoeffekt mit massiven Folgeschäden auslösen – auch für Unternehmen mit hoher eigener Sicherheitsmaturität.

Resilienz beginnt mit Risikobewusstsein

Bevor über Technologien, Automatisierung oder Tools gesprochen wird, braucht es ein strategisches Verständnis für das neue Bedrohungsbild. Entscheidend sind:

- Sicherheitsbewertungen der gesamten Lieferkette

- Koordiniertes Third-Party Risk Management

- Abgestimmte Sicherheitsarchitekturen für digitale, physische und personelle Risiken

- Kulturelle Resilienz durch Awareness, Leadership und Governance

Eine punktuelle IT-Security reicht nicht. Resilienz entsteht durch integriertes, pragmatisches Sicherheits-Risikomanagement – strategisch, operativ und kulturell.

Pragmatica unterstützt Sie mit einem bewährten Ansatz!

Mit unserer Erfahrung aus über 500 Projekten bieten wir einen praxisorientierten Ansatz für umfassendes Sicherheits-Risikomanagement – mit Fokus auf Lieferketten, Outsourcing und Drittparteienmanagement.

Unsere Leistungen

Enterprise Security Risk Management

Ganzheitlicher Ordnungsrahmen nach Best Practice zur Steuerung aller Sicherheitsdisziplinen.

Third Party Security Risk Management

Bewertung, Klassifikation und Monitoring externer Partner im Kontext von Governance, Verträgen und Audits.

Insider Threat & Risk Management

DLP-Einführung, Awareness und Benchmarks auf Basis von Counter-Intelligence-Know-how.

Data Transfer Impact Analysis (DTIA)

Bewertung von Auslagerungsrisiken bei Datenübertragungen ins Ausland – mit Fokus auf staatliche Zugriffsmöglichkeiten.

Sie haben Fragen?

Gerne begleiten wir Sie und Ihr Unternehmen auf dem Weg zur Sicherheit!

Quellenangabe

- https://www.cnbc.com/2025/09/21/what-we-know-about-the-cyberattack-that-hit-major-european-airports.html

- https://www.bbc.com/news/articles/cr4q3v9xqk2o

- https://theconversation.com/how-mands-responds-to-its-cyber-attack-could-have-a-serious-impact-on-its-future-and-its-customers-260429

- https://www.securityweek.com/chain-iq-ubs-data-stolen-in-ransomware-attack/

- https://www.dtexsystems.com/blog/2025-cost-insider-risks-takeaways/

- https://www.exabeam.com/resources/reports/from-human-to-hybrid-how-ai-and-the-analytics-gap-are-fueling-insider-risk/

- 20241118-finma-risikomonitor-2024.pdf, cf. p. 16 et seq.